por Rebeca | Mar 12, 2024 | Soffid

La Gestión de Identidad de Clientes está adquiriendo cada vez más relevancia. La complejidad de los protocolos de identificación y autenticación está aumentando debido a diferentes factores, siendo los más relevantes:

- Algunos estándares son muy nuevos o aún están en versión de borrador. Por ejemplo, la especificación del protocolo de cierre de sesión de OpenID se aprobó hace solo 16 meses.

- Los protocolos heredados son difíciles de implementar. De hecho, la NSA ha animado a todas las organizaciones a no intentar implementar SAML por sí mismas, ya que una mala implementación puede conducir a múltiples vulnerabilidades de seguridad.

- Las vulnerabilidades de seguridad tienen un gran impacto en las organizaciones. En nuestro caso, un fallo de seguridad en un módulo de autenticación CIAM puede llevar a altos niveles de fraude, poniendo en riesgo a toda la organización.

Por otro lado, a pesar de que es imprescindible contar con un entorno seguro, puede ser una barrera para la incorporación de nuevos clientes. El proceso para identificar y reforzar la identificación del usuario debe ser progresivo: permitir el acceso del usuario de forma anónima, identificarlos solo cuando realmente sea necesario. Después, sugerir al usuario final que se registre en un token de autenticación fuerte. El cliente debe tener un camino fácil de seguir, pero al mismo tiempo, debe sentirse cómodo y seguro.

Sin embargo, hay que tener en cuenta que una vez concedido el token de autenticación fuerte, solicitarlo siempre puede ser molesto, y no queremos incomodar a nuestros clientes. La solución es tener un motor inteligente capaz de asignar un nivel de riesgo a cada transacción y solicitar el segundo factor de autenticación cuando el nivel de riesgo supere un umbral. Por ejemplo, si el usuario se conecta desde el mismo país de origen, usando el mismo dispositivo, probablemente no pediremos el segundo factor de autenticación, pero si se están conectando desde un nuevo dispositivo de un país extranjero, el segundo factor de autenticación es realmente necesario.

Para cualquier proveedor de SaaS, centrarse en estos aspectos puede ser engorroso y propenso a errores. Esa es la razón por la cual plataformas de CIAM como Soffid IDaaS están generando mucho interés. Usando estas herramientas, las organizaciones pueden centrarse en los aspectos relevantes:

- Definir el customer journey

- Definir los niveles de autenticación requeridos en cada paso

- Configurar la herramienta CIAM para gestionar todos los problemas de autenticación

- Personalizar la herramienta CIAM para que tenga el aspecto y la sensación de la plataforma de clientes de la organización.

A su vez, la herramienta CIAM se responsabiliza de algunos aspectos críticos:

- Registrar a los usuarios finales

- Permitir que el usuario restablezca sus contraseñas

- Inscribir un segundo factor de autenticación

- Solicitar un segundo factor de autenticación cuando sea necesario.

CIAM es una versión especializada de las plataformas tradicionales de gestión de accesos, pero sus desafíos y riesgos son únicos. Un proyecto CIAM no puede ser abordado como un proyecto de gestión de accesos tradicional.

Además, basándonos en nuestra experiencia en Soffid, el perfil del equipo también es diferente. En proyectos de gestión de accesos, el actor principal es el equipo de gerentes de TI, pero en proyectos CIAM, necesitamos involucrar al equipo de TI, al equipo de negocio y también a los equipos de desarrollo.

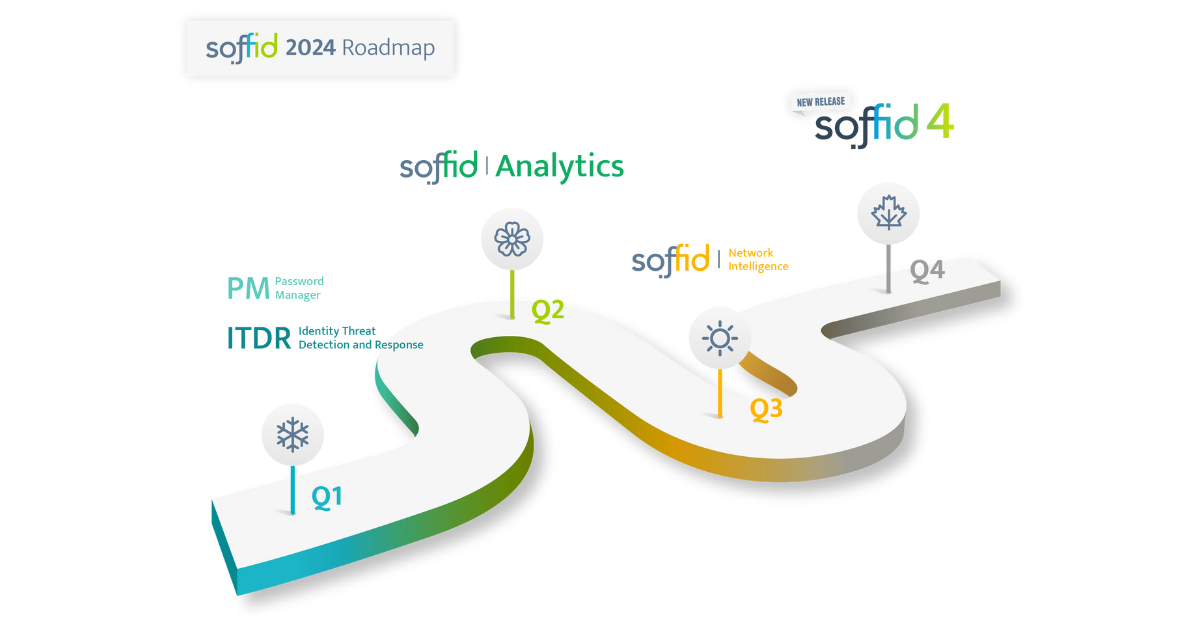

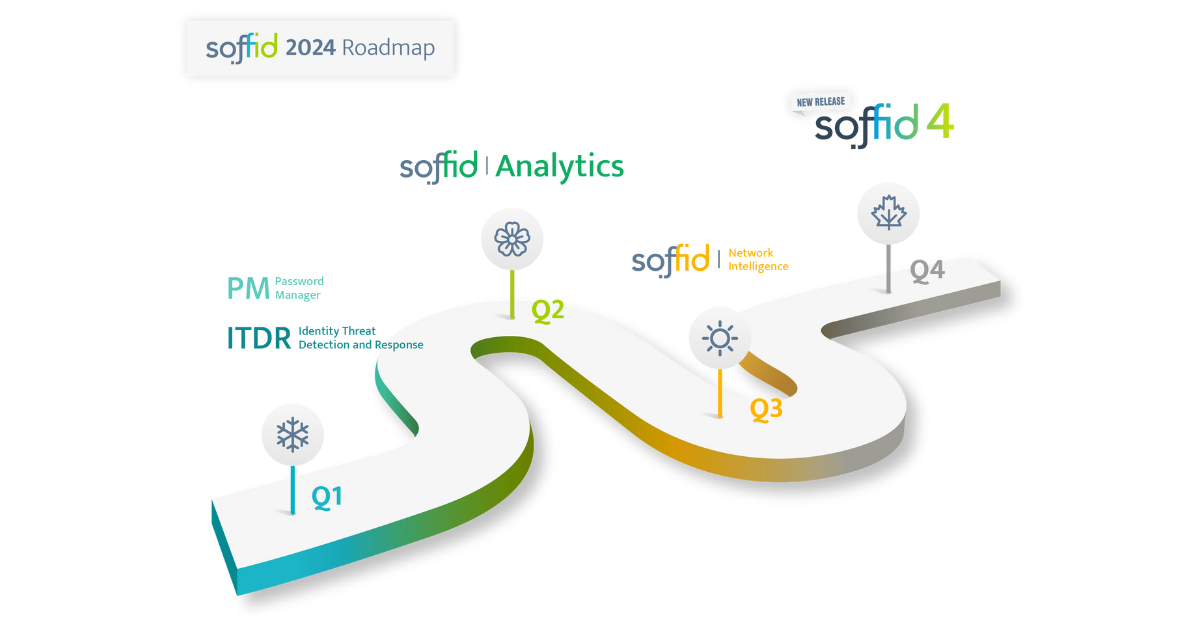

por Rebeca | Mar 7, 2024 | Noticias, Soffid

Nos complace anunciar las nuevas características y mejoras que llegarán a Soffid en 2024. Como parte de nuestro compromiso de proporcionar una plataforma segura y confiable, hemos estado trabajando diligentemente para ofrecer soluciones innovadoras que aborden las necesidades de nuestros clientes.

Una de nuestras principales prioridades para 2024 es lograr la certificación Common Criteria, una acreditación de nuestra dedicación a la calidad y a la seguridad. Esta certificación proporcionará a nuestros clientes una mayor confianza en la fiabilidad y la integridad de nuestra plataforma.

Además de buscar la certificación, nos centramos en mejorar nuestras ofertas de seguridad para ayudar a las organizaciones a proteger mejor sus activos. Con más del 60% de los ataques de ransomware y dirigidos que se originan en cuentas comprometidas, estamos introduciendo un conjunto de servicios diseñados para hacer extremadamente difícil que los atacantes obtengan acceso no autorizado.

Para combatir esta amenaza, estamos promoviendo el uso de Soffid Authenticator, una herramienta madura y fácil de usar que elimina la dependencia de las contraseñas como método principal de autenticación. Combinado con nuestras feeds de inteligencia de red, que detectan las conexiones y las actividades sospechosas desde diferentes países, para que las organizaciones pueden reducir significativamente el riesgo de compromiso de cuentas.

En cuanto a la experiencia del usuario, estamos realizando mejoras significativas en nuestra interfaz de usuario, incluida una mejor integración con plataformas móviles y una configuración más sencilla de paneles de control personalizados. Además, nuestro editor BPM contará con un nuevo editor gráfico, simplificando la revisión de procesos del ciclo de vida de la identidad.

Para la gestión de cuentas privilegiadas, estamos simplificando la integración con plataformas basadas en contenedores como Kubernetes y Docker Compose, eliminando la necesidad de servidores de salto SSH y mejorando la seguridad general.

Asimismo, estamos simplificando el proceso de inscripción para métodos fuertes de autenticación, facilitando que los administradores y usuarios finales adopten medidas avanzadas de seguridad de manera fluida.

Mirando hacia el futuro, nos complace anunciar dos avances importantes en nuestros esfuerzos de investigación a largo plazo. En primer lugar, estamos explorando el uso del reconocimiento facial como criterio de evaluación de riesgos dinámicos, ofreciendo una seguridad mejorada para sistemas confiables. Además, estamos aprovechando la tecnología de inteligencia artificial para mejorar la interfaz de usuario, estableciendo nuevos estándares de seguridad, precisión y confidencialidad.

En general, nuestra hoja de ruta para 2024 refleja nuestro compromiso con la innovación y nuestra dedicación a proporcionar a nuestros clientes las herramientas y soluciones que necesitan para superar con éxito las amenazas en rápida evolución de hoy en día. Esperamos compartir más actualizaciones e ideas en los próximos meses.

por Rebeca | Feb 27, 2024 | iam, Soffid, tendencias

La Agencia de Seguridad Nacional de los Estados Unidos (NSA) ha publicado un documento muy interesante que explora los desafíos y el panorama de las soluciones de Identidad y Gestión de Acceso (IAM). El documento, dirigido a desarrolladores y proveedores de IAM, ofrece una visión detallada de los desafíos actuales y sugiere algunas ideas intrigantes para los próximos años. Puedes acceder al documento completo en este enlace: PDF

Uno de los aspectos destacados del documento es la advertencia de que los actores maliciosos son oportunistas y buscarán aprovecharse de cualquier brecha en la capacidad de gestionar entidades y sus accesos. Esta realidad afecta tanto a empresas pequeñas como a grandes corporaciones, ya que todas enfrentan desafíos únicos relacionados con la selección, implementación y gestión de soluciones de Autenticación Multifactor (MFA) y de inicio de sesión único (SSO).

El primer desafío al que se enfrentan las organizaciones es seleccionar la solución de MFA adecuada. Algunas empresas optan por herramientas basadas en la facilidad de implementación (como los mensajes de texto), mientras que otras priorizan la experiencia del usuario final. La comparación clara y la evaluación del coste-beneficio entre las opciones técnicas son fundamentales en este proceso. Además, la comparación entre productos de diferentes proveedores puede resultar complicada, especialmente en el caso de soluciones de autenticación «Push» que abarcan una amplia variedad de tecnologías y ventajas.

Es crucial comprender que el MFA no debe considerarse simplemente como una parte de la herramienta de SSO. Este enfoque es parcial y limitado. La seguridad del MFA estará determinada en gran medida por el proceso de inscripción del MFA. Por lo tanto, el proceso de inscripción del MFA debe ser una fase integral de aprovisionamiento de identidades. Solo una perspectiva convergente, como la ofrecida por Soffid, puede cerrar las brechas entre las soluciones de gestión de identidades y accesos.

En el caso de Soffid Identity Provider, todas las tareas de autenticación y SSO se centralizan en una herramienta especializada que se beneficia de protocolos de federación como SAML u Open ID Connect. Sin embargo, este beneficio conlleva un compromiso. El proveedor de identidad se convierte en un activo de seguridad crítico que debe protegerse adecuadamente. En nuestro caso, Soffid ha obtenido la Certificación Common Criteria para garantizar un nivel de seguridad óptimo.

La NSA también expresa preocupación por el uso de MFA para acceder a cuentas de administrador de alto nivel. En nuestro caso, al ser una plataforma de identidad convergente, se pueden aplicar los mismos requisitos de seguridad y, incluso, elevar el nivel de protección para los recursos especialmente protegidos, aplicando autorizaciones bajo demanda, permisos dinámicos y un registro de auditoría extendido.

Además, la NSA alienta a los proveedores de software a implementar estándares de aprovisionamiento de identidades como SCIM. Desde 2017, Soffid ha brindado soporte para SCIM.

En cuanto a los protocolos de SSO, Open ID Connect ha alcanzado un nivel de excelencia reconocido por la NSA. Según el documento, Open ID Connect ha superado a SAML en términos de seguridad y diseño. Su diseño más simple lo hace menos propenso a errores de implementación, solucionando varios de los problemas técnicos asociados con SAML.

Por último, la NSA destaca algunas tecnologías emergentes, como el Marco de Señales Compartidas (anteriormente conocido como Señales y Eventos Compartidos). Este estándar, respaldado por el consorcio Open ID, está ganando interés al ser capaz de detener de inmediato cualquier sesión activa realizada por una cuenta comprometida, intercambiando eventos entre plataformas en tiempo real. Aunque Soffid ya es compatible con el Marco de Señales Compartidas, es importante tener en cuenta que el estándar aún no está finalizado y podrían producirse algunos cambios menores

por Rebeca | Feb 20, 2024 | Soffid, tendencias

En el actual y cambiante panorama de ciberseguridad, la protección de los activos digitales cobra una relevancia sin precedentes. A medida que las organizaciones avanzan en el complejo ámbito de la seguridad digital, la adopción de un enfoque «Identidad primero» surge como un imperativo estratégico. Reconocido por líderes de la industria como Gartner, este enfoque destaca la importancia crítica de priorizar la gestión de identidad para fortalecer de manera efectiva las defensas digitales.

En el corazón de esta estrategia se encuentra ITDR: Detección y Respuesta a Amenazas de Identidad. Mucho más que un mero sistema de monitoreo, ITDR representa una solución integral diseñada para identificar y responder proactivamente a posibles amenazas de seguridad. Integrado sin problemas en la arquitectura de seguridad de la organización, ITDR aprovecha el poder de tres funciones principales:

- Identificación y desencadenar de Problemas de Seguridad: ITDR identifica rápidamente posibles amenazas al agregar y correlacionar datos de los módulos de gestión de acceso, gobierno de identidad y PAM. Este enfoque proactivo permite a las organizaciones mantenerse al tanto de las amenazas emergentes, mitigando riesgos antes de que escalen.

- Realizar Acciones y Respuestas Automáticas: La automatización juega un papel fundamental en la optimización de los esfuerzos de mitigación de amenazas. Al automatizar los mecanismos de respuesta, ITDR capacita a las organizaciones para responder de manera rápida y efectiva a incidentes de seguridad, minimizando el impacto de posibles violaciones.

- Asignar Tareas de Corrección Manual: Para problemas más complejos que requieren intervención humana, ITDR se integra perfectamente con el personal de TI de la organización, asignando tareas de corrección para resolver y cerrar las brechas de seguridad identificadas de manera rápida.

La importancia de ITDR se extiende más allá de sus funciones individuales. Al integrarse dentro del marco de seguridad de la organización, ITDR fomenta una postura proactiva de seguridad, permitiendo a las organizaciones anticipar y responder a las amenazas con agilidad y precisión.

El despliegue correcto de ITDR depende de varios factores clave.

- En primer lugar, las organizaciones deben priorizar la integración de ITDR dentro de su infraestructura de gestión de identidad existente, asegurando una comunicación y colaboración fluidas entre ITDR y otros componentes de seguridad.

- En segundo lugar, las organizaciones deben aprovechar las experiencias de despliegue previas para informar la toma de decisiones en torno a acciones de respuesta automatizadas, garantizando que los mecanismos de respuesta se alineen con los objetivos y prioridades organizacionales.

ITDR representa un cambio de paradigma en la gestión de identidad, capacitando a las organizaciones para fortalecer sus defensas digitales de manera efectiva. Al adoptar ITDR como piedra angular de su estrategia de seguridad, las organizaciones pueden abordar con confianza, resiliencia y agilidad el dinámico panorama de amenazas actual.

por Rebeca | Feb 9, 2024 | Soffid, tendencias

La Inteligencia Artificial Generativa está actualmente en la vanguardia de la innovación tecnológica, lista para revolucionar diversas industrias. Si bien sus aplicaciones son vastas y diversas, la Inteligencia Artificial Generativa impactará en el ámbito de la gestión de identidades.

En primer lugar, es esencial diferenciar entre la Inteligencia Artificial Generativa y el aprendizaje profundo. El aprendizaje profundo ha sido fundamental para predecir el comportamiento del usuario, como distinguir entre los inicios de sesión legítimos y las posibles amenazas. Al analizar patrones pasados, los algoritmos de aprendizaje profundo pueden evaluar la probabilidad de que una conexión entrante sea maliciosa. Sin embargo, estas predicciones no son infalibles y a veces pueden llevar a suposiciones falsas. En tales casos, los sistemas de gestión de acceso deben intervenir, ya sea denegando el acceso o solicitando autenticación adicional.

La Inteligencia Artificial Generativa, por otro lado, opera con entradas no estructuradas y genera salidas no estructuradas, típicamente en lenguaje natural. A diferencia del aprendizaje profundo, que se basa en reglas predefinidas derivadas de datos históricos, la Inteligencia Artificial Generativa requiere un enfoque diferente. Enseñar al motor de Inteligencia Artificial Generativa implica agregar nuevos documentos a su base de aprendizaje y derivar nuevas reglas de ellos, un proceso que puede ser lento e impráctico, especialmente para bases de datos dinámicas como los sistemas de gobernanza de identidades.

Además, los motores de Inteligencia Artificial Generativa tradicionales carecen de los controles de seguridad necesarios para garantizar que los datos sensibles permanezcan protegidos. Esto presenta un riesgo significativo de filtraciones de información, comprometiendo la privacidad y seguridad del usuario.

Para abordar estos desafíos, es crucial cerrar la brecha entre la Inteligencia Artificial Generativa y los sistemas de gestión de identidades. Este puente debe hacer cumplir medidas de seguridad robustas y proporcionar datos frescos y en tiempo real al motor de Inteligencia Artificial Generativa. La plataforma de identidad convergente de Soffid está idealmente posicionada para cumplir este papel, asegurando que los usuarios reciban información precisa mientras se minimiza el riesgo de filtraciones de datos.

En conclusión, si bien la Inteligencia Artificial Generativa tiene un inmenso potencial para mejorar la experiencia del usuario, debe abordarse con precaución, especialmente en lo que respecta a la seguridad de los datos. Al implementar un puente entre la Inteligencia Artificial Generativa y los sistemas de gestión de identidades, podemos aprovechar su potencial mientras protegemos la información sensible. Manténgase actualizado mientras trabajamos para lanzar nuestro puente de Inteligencia Artificial Generativa en 2024, marcando el inicio de una nueva era de innovación en la gestión de identidades.

Desbloquea el potencial de la Inteligencia Artificial Generativa con la plataforma de identidad convergente de Soffid. Mantente actualizado sobre nuestros últimos desarrollos mientras abrimos camino hacia un panorama de gestión de identidades más seguro y eficiente.